文件链接:http://t.cn/R0pt7XC

是一个ctf.rar,解压后是一个ctf文件夹,文件夹内有一个ctf.png

做misc题首先第六感要强一点,在解压的过程里自己提出疑问:

为何是rar格式?ctf里常见的是zip包(rar的加密暴力破解确实慢,但是这题又没加密)

ctf.rar大小149kb,ctf.png大小119kb,解压前的文件比解压后的文件小?

其中,ctf.png表面是:

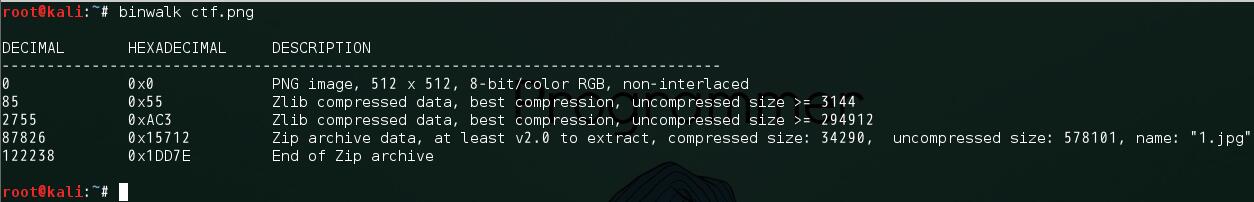

既然说到隐写,就先用binwalk来查看下

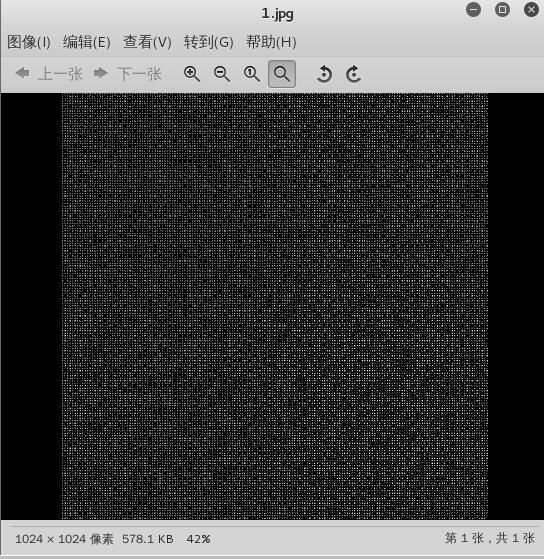

末尾有一个zip包,最常见的隐藏方式,用binwalk -e即可导出,而且zip包也没有密码,解压后是1.jpg,打开是大概这样的材质:

其实如果对这种图接触较多的话,发现很可能是visual-cryptography,相关链接:

https://en.wikipedia.org/wiki/Visual_cryptography

这种视觉密码,是基于两张图的异或,然后你就会疑惑这不是只有一张图吗?于是回到最初的ctf.rar,把它丢进去winhex查看

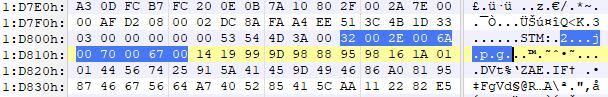

发现有2.jpg的字样,这更进一步证明了上面的猜想。稍微搜索下,会发现NTFS交换数据流(ADS)这种隐藏文件的方式。

使用lads.exe /s 可以发现ctf.jpg:2.jpg

(至于lads.exe,自己去搜索,或者在某些群里的群共享文件里就有)

这里我是用notepad++.exe ctf.png:2.jpg 就可以在notepad++里显示文件,再另存为图片即可(这里notepad++我是加到了path系统变量里,解题也可以用各种软件来打开这个文件流,然后另存为图片即可)

有了1.jpg和2.jpg后,用Stegsolve打开1.jpg,然后Analyse→Image Combiner,选择 2.jpg,默认是XOR模式,即可看到flag